OT (Operation Technology) ağlarının IT ağlarına ve dolayısı ile dış dünyaya, internete açılması gerektiğinde güvenlik tarafı ihmal edilebiliyor, unutulabiliyor veya gerekli önem verilmeyebiliyor.

Bu durum aslında OT ağınıza kasıtlı bir saldırı olmadığı durumlarda bile otomasyon sistemlerinizin çalışmasını engelleyebilecek riskler barındırıyor. IT ağı daha dinamiktir, yeni cihazların örneğin bir misafir bilgisayarı veya mobil telefonu ağa dahil olması, sıradan bir olay olarak görülebilir ama OT-IT arasında gerekli önlemleri almamış iseniz otomasyon sistemlerinizi etkileyebilir.

OT–IT entegrasyonunun temel problemi

OT ağları çoğu zaman:

- Düz (flat) topolojiye yakın,

- Eski/legacy sistemleri barındıran,

- Kesinti toleransı düşük,

- Yamalanması zor bileşenlerden oluşur.

En çok karşılaşılan zayıflıklardan biri de; OT-IT ağlarının sadece sanal ağ olarak ayrıştırılmış ama fiziksel aynı ağ olmaları durumudur. Ki öncelikle bu hatadan dönülmeli ve fiziksel olarak bu iki ağ ayrılmalıdır. Bunun gerekliliği ayrı bir yazı konusu olup bu yazıda OT-IT ağlarının fiziksel farklı ağlar olması durumu için güvenlik önerisi varıdr.

IT tarafında izleme, veri analizi, uzaktan destek gibi ihtiyaçlar nedeniyle OT’ye erişim talebi doğar. Kritik nokta şudur:

Erişimi sağlamak, OT’yi “routable” hale getirip genişletmek anlamına gelmemeli.

Bu noktada NAT ve Port Yönlendirme, doğru mimariyle kullanıldığında “kontrollü köprü” rolü görür.

NAT’in OT güvenliğine katkısı (doğru kullanım senaryoları)

1) Adres çakışmalarını yönetme

OT ağlarında çok sık aynı private aralıklar kullanılır. Birden fazla tesisin OT ağı IT’ye bağlandığında IP çakışması kaçınılmaz olabilir.

NAT ile OT’yi yeniden adreslemeden erişim sağlanabilir.

2) Keşif yüzeyini daraltma (exposure reduction)

IT tarafına OT’nin gerçek IP planını açmak yerine, dışarıdan yalnızca NAT’li hedef(ler) görünür.

Bu, saldırganın lateral movement için kullanabileceği görünür yüzeyi azaltmaya yardımcı olur.

3) Politika yönetimini kolaylaştırma

Kural yazarken onlarca OT cihazını tek tek hedeflemek yerine:

- DMZ’de belirli servis/gateway’lere NAT,

- Bu hedeflere minimum port/servis izni,

- Merkezi log/izleme

yaklaşımı yönetilebilirliği artırır.

4) OT tarafına minimum değişiklik

OT tarafında IP değişikliği, sahada ciddi operasyonel risk doğurabilir. NAT, “OT’ye dokunmadan” güvenlik katmanı eklemeye izin verir.

Port yönlendirme: “Gerektiği kadar erişim” için güçlü bir araç

Port yönlendirme (PF), IT’den gelen trafiği belirli bir IP:port hedefine kontrollü şekilde iletmek için kullanılır.

Faydaları

- Least privilege: Sadece gerekli servise (ör. OPC UA, HTTPS, belirli bir API) erişim verilir.

- Tek giriş noktası: Erişim bir firewall/DMZ üzerinde toplanır; kim ne zaman bağlanmış daha iyi izlenir.

- Geçici erişim imkânı: Değişiklik yönetimiyle zaman kısıtlı kurallar (ör. bakım penceresi) uygulanabilir.

Önemli uyarı

Özellikle PLC/RTU gibi kritik uçlara doğrudan PF açmak yerine, gateway/proxy/jump server yaklaşımı tercih edilmelidir.

Port yönlendirme yanlış kurgulanırsa “internet/IT → OT’ye direkt kapı” etkisi yaratır.

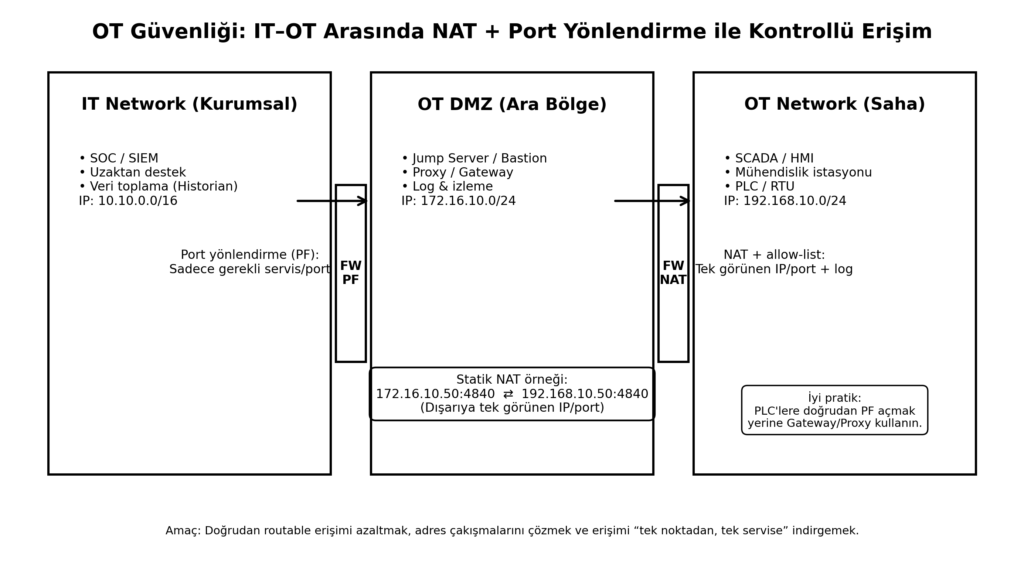

Önerilen mimari: IT ↔ OT DMZ ↔ OT

En pratik güvenli yaklaşım:

- IT ile OT arasına OT DMZ koymak,

- PF ve NAT’i DMZ ve sınır firewall’larda yönetmek,

- Erişimi “tek noktadan, tek servise” indirmek.

Minimum kontrol seti

Düzenli gözden geçirme (kural envanteri, süreli erişimler)

Allow-list (kaynak IP, hedef IP, port, protokol)

MFA/strong auth (özellikle uzaktan erişim)

Jump server / bastion üzerinden erişim

Uygulama seviyesinde proxy/gateway (mümkünse)

OTSecurity #ICSsecurity #SCADA #IndustrialCybersecurity #IEC62443 #NetworkSecurity #NetworkSegmentation #DMZ #ZeroTrust #Firewall SiberGüvenlik #EndüstriyelSiberGüvenlik #AğGüvenliği #OT #ICS #SCADA #KritikAltyapı #AğSegmentasyonu #ErişimKontrolü